FIFO

First In First Out funktioniert nach dem Warteschlangenprinzip. Beim Sichern bedeutet dies, dass immer dieses Medium, welches am längsten nicht mehr zum sichern verwendet wurde überschrieben wird. Dies ermöglicht zwar die Wiederherstellung von mehreren Versionen in einem bestimmten Zeitabstand, wird aber auf einmal etwas gebraucht, das schon älter ist, wurde es längst überschrieben.

Grossvater-Vater-Sohn

Diese Backupvariante besteht aus mehreren FIFO-Backups mit unterschiedlichem Zeitunterschied. Ein Beispiel:

- 4 Datenträger – tägliche Sicherung – Mo-Do Abend (Sohn)

- Wiederherstellungszeit: 1 Woche

- 4 Datenträger – wöchentliche Sicherung – Fr Abend (Vater)

- Wiederherstellungszeit: 1 Monat

- 12 Datenträger – monatliche Sicherung – immer am 30. des Monats (Grossvater)

- Wiederherstellungszeit: 1 Jahr

Somit hat man mit 20 Datenträger ein Backup, welches bis 1 Jahr reicht statt mit einer reinen FIFO-Methode nur 4 Wochen.

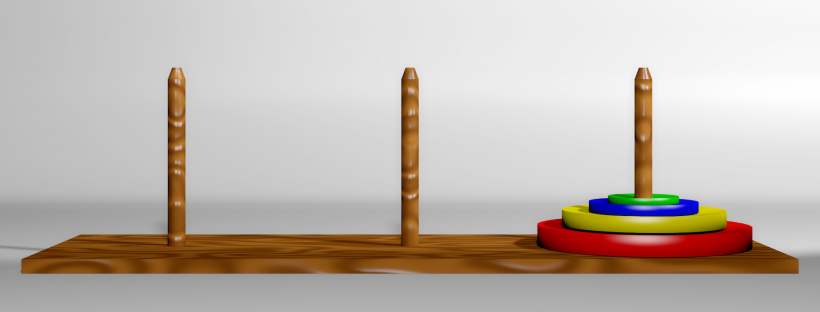

Türme von Hanoi

Eine noch resourcensparendere Methode funktioniert gleich wie das Spiel «Die Türme von Hanoi». Der Zyklus kann frei gewählt werden (beispielsweise jeden Abend).

anzahl Zyklen = 2medien-1Die Berechnung der garantierbare Restorezeit ist hier etwas komplizierter:

| Tag des Zyklus |

|

01 |

02 |

03 |

04 |

05 |

06 |

07 |

08 |

09 |

10 |

11 |

12 |

13 |

14 |

15 |

16 |

| Medium |

A |

|

A |

|

A |

|

A |

|

A |

|

A |

|

A |

|

A |

|

|

|

B |

|

|

|

B |

|

|

|

B |

|

|

|

B |

|

|

|

|

|

|

C |

|

|

|

|

|

|

|

C |

|

|

|

|

|

|

|

|

|

|

|

|

D |

|

|

|

|

|

|

|

D |

Beispielsweise 1 Zyklus = 1 Tag, 4 Medien = 15 Tage

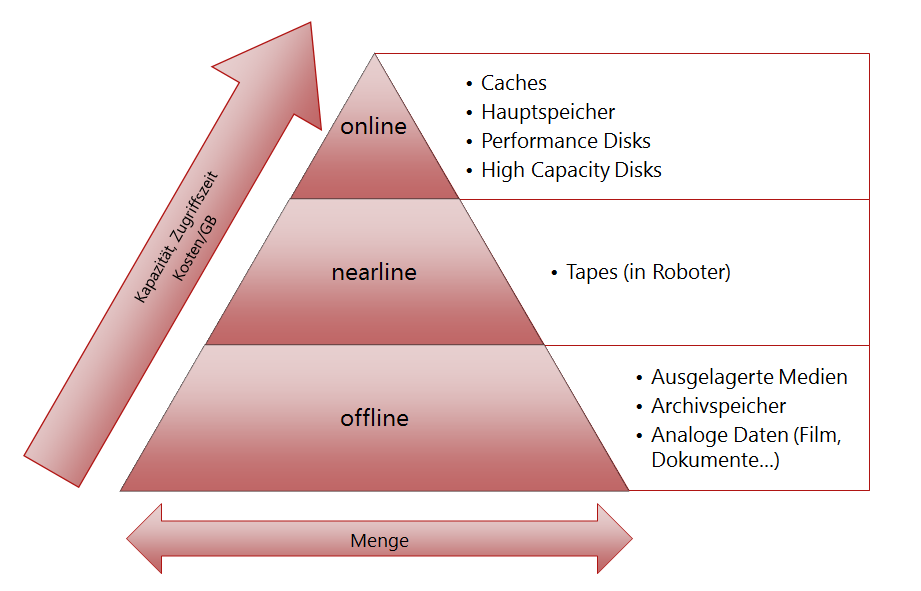

Fazit

Die Effiziente Nutzung der Backupmedien ist mit den verschiedenen Methoden massiv unterschiedlich. Mit 20 Medien, die beim 2. Prinzip ein Jahr ergaben, gibt es bei dem Turmprinzip und einer täglichen Sicherung 1048575 Tage.